Chào các bạn mình là Nguyễn Hậu tới từ Group1 VJP.

Tình hình dịch bệnh vẫn rất căng thẳng, hôm nay Nhật Bản có hơn 13.000 người nhiễm covid, ở Việt Nam hôm qua cũng gần 13.000 người nhiễm. Các bạn đã được tiêm vaccine chưa, ai tiêm rồi thì chúc mừng nhé, ai chưa tiêm thì hãy chờ thêm chút nữa. Và chúng ta hãy tự bảo vệ mình và gia đình trước dịch bệnh nhé.

Ngày càng có nhiều công ty, khách hàng tìm tới các dịch vụ của AWS bởi sự tiện dụng, phong thú chức năng và triển khai nhanh chóng…. Càng tiện, càng hiện đại bao nhiêu thì đi kèm với nó luôn là rủi ro về bảo mật, bởi chỉ cần sơ xuất nhỏ thôi chúng ta rất dễ bị các đối tượng xấu khai thác và khi đó hậu quả thật khôn lường. Hãy luôn tâm niệm “phòng bệnh hơn chưa bệnh nhé”.

Anh em khi lập tài khoản cá nhân hay quản lý cho khách hàng đã đảm bảo phương diện bảo mật chưa. Dưới đây là các mục mình sưu tập và ý kiến cá nhân, anh em tham khảo xem nhé, rất hạnh phúc nếu các điều này là có ích cho anh em.

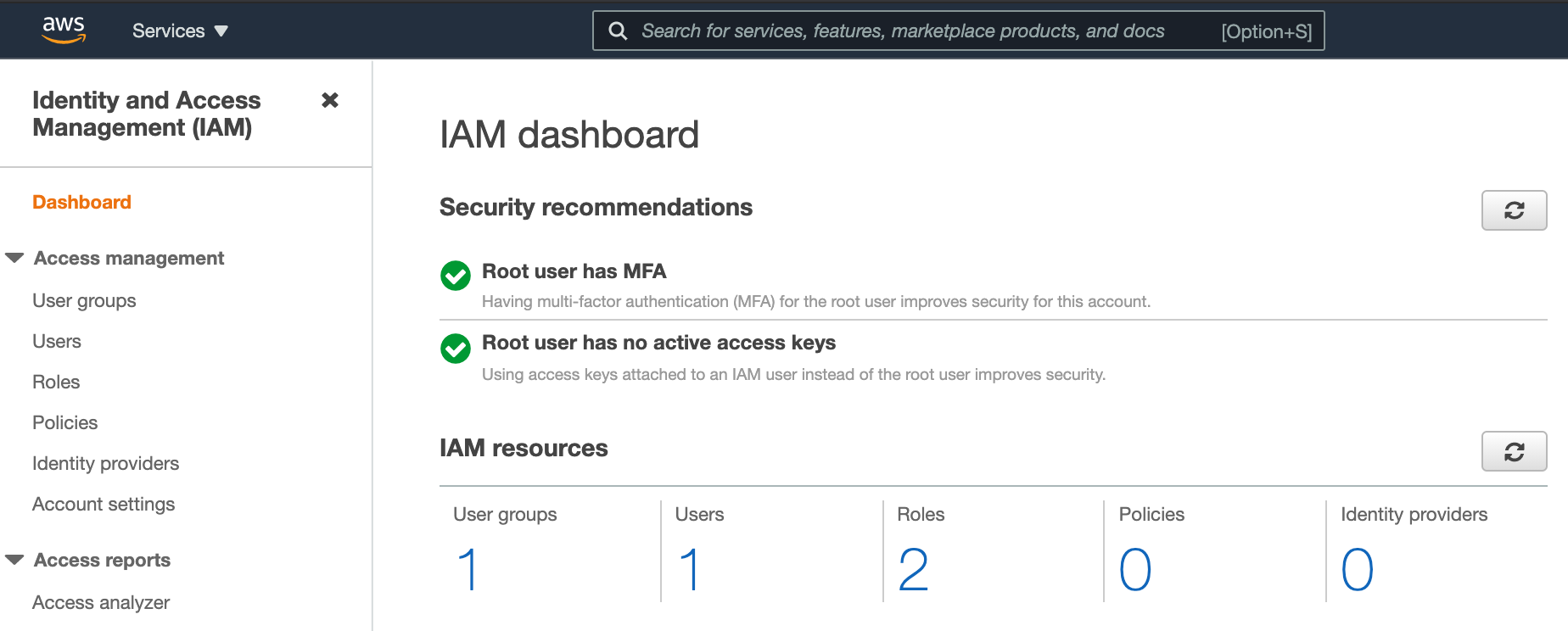

1. Bật bảo mật 2 lớp cho tài khoản Root (Root Account)

Đầu tiên, cần phân biệt tài khoản Root và IAM User. Nói cho dễ hiểu thì tài khoản Root là tài khoản ban đầu bạn tạo ra và đăng nhập bằng email password. Tài khoản này rất quan trọng và bạn nên áp dụng các biện pháp bảo mật ưu tiên nhất cho tài khoản này.

Note:

Bảo mật 2 lớp: Two-factor authentication, bảo mật 2FA….

Mình viết là “bảo mật 2 lớp cho tài khoản Root” không phải là chỉ bảo mật 2 lớp cho tài khoản Root này thôi, mà là ít nhất bạn lười cỡ nào thì cũng nên bảo mật 2 lớp cho tài khoản này.

Hiện nay có nhiều phương pháp và app để cài đặt bảo mật 2 lớp như Google Authenticator do Google cung cấp, hoặc như Lastpass authenticator… Bạn chọn bên nào cũng được, mình thì mình chọn Lastpass bởi vì mình quen dùng cả bộ và mình không thích màu xám logo của Google Authenticator, thật là u ám.

2. Tạo mật khẩu mạnh cho tài khoản Root

Điều này gần như ai cũng hiểu là cần thiết nhưng không phải ai cũng thực hành tốt. Nguyên nhân là do đặt khó thì khó nhớ, đặt dễ nhớ thì bị dễ đoán và dễ trùng với các mật khẩu mà đã đặt với các dịch vụ khác. Một trong các dịch vụ trùng mật khẩu đó mà lộ ra thì có thể đi cả cụm.

Tip, có thể dùng các tool tạo và quản lý password random siêu mạnh như Lastpass, 1password. Dùng các tool này bạn chỉ cần nhớ 1 master password thôi, các pass khác khi cần thì lấy từ app ra.

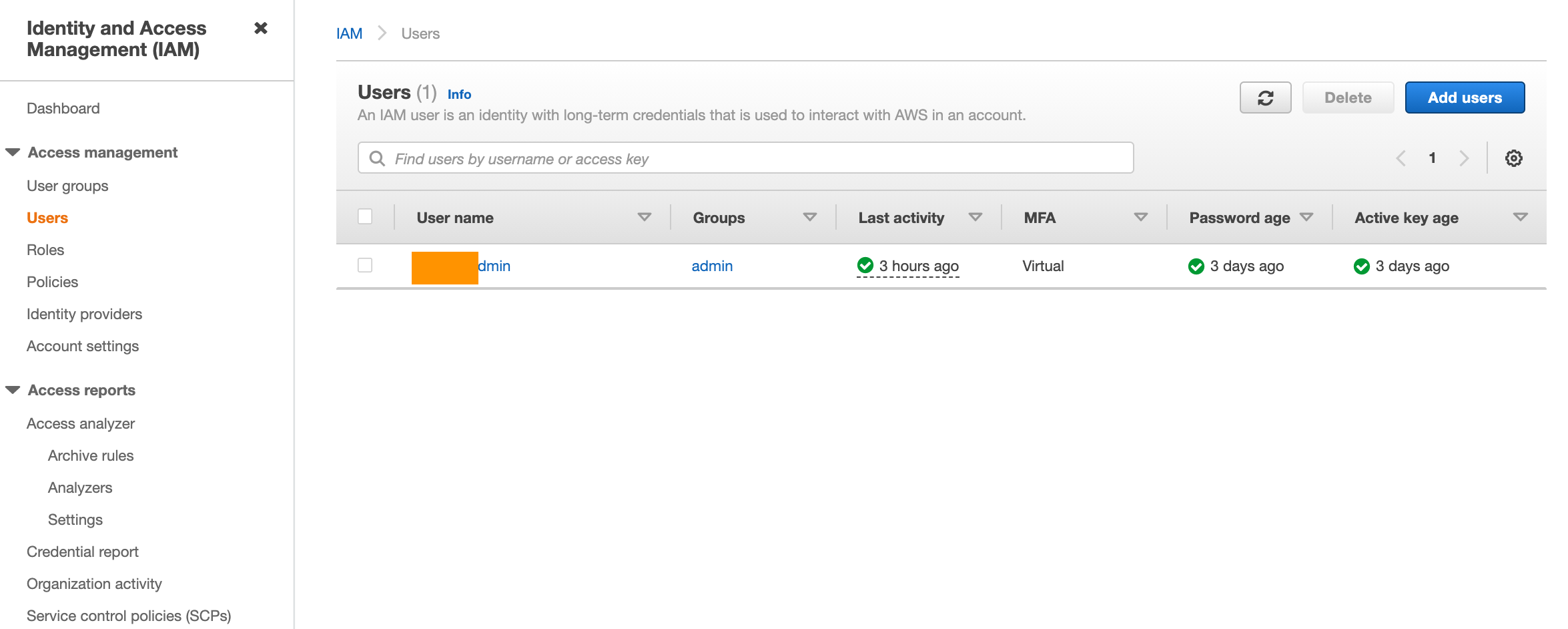

3. Tạo tài khoản admin và không sử dụng tài khoản Root cho các tác vụ hàng ngày.

Ngay cả với các tác vụ quyền admin bạn cũng không nên dùng tài khoản Root. Dùng tài khoản Root càng nhiều thì càng dễ bị rò rỉ. Nên anh em không nên dùng Root nhé.

Tạo lấy các tài khoản IAM User dùng cho các mục đích cụ thể nhé. Cái nào nghi ngờ rò rỉ rồi thì xóa đi tạo cái mới cho an toàn anh em à.

4. Bật CloudTrail cho tất cả các region

Bật nó lên để nắm được ai? đã làm gì? ở đâu? khi nào? bằng cách nào? trên tài khoản của bạn.

Khi nghi ngờ có hành động lạ nào đó đới với tài khoản của bạn thì nơi đầu tiên bạn truy vết điều tra là ở đây.

Một cách cực đoan, tránh việc không thể kiểm soát tài khoản của mình chặt chẽ thì bạn dùng region nào thì chỉ active region đó lên thôi. Test dev thì khuyên anh em nên dùng US East (N. Virginia)us-east-1 để làm nhé.

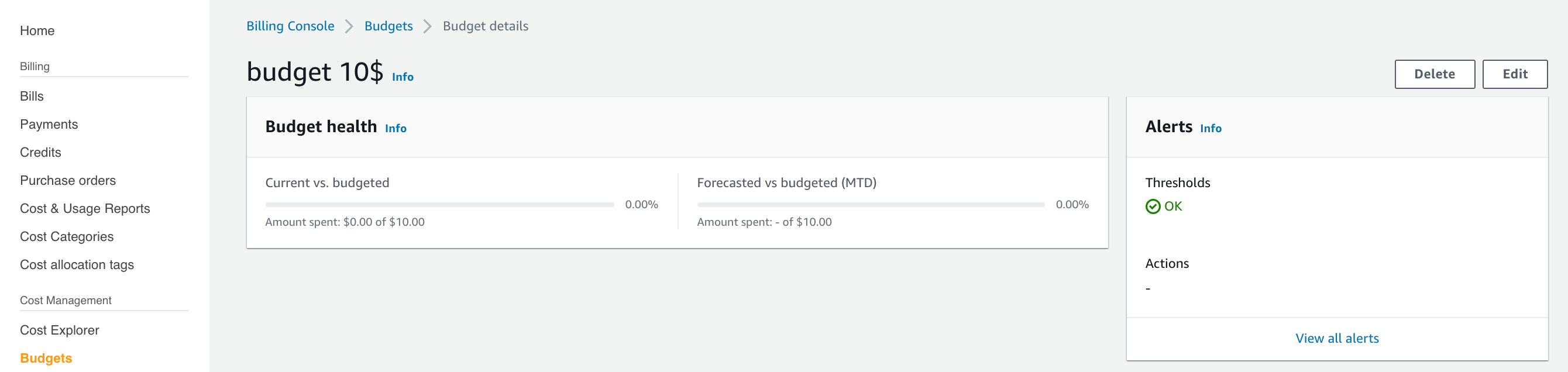

5. Cài đặt budget và billing alert

Thông tin là tài sản rất quan trọng, một điều quan trọng không kém đó là tiền. Trường hợp bạn bị khai thác tài khoản, chưa tới mức mất hay do rỉ dữ liệu, việc bạn bị lợi dụng bật một số các dịch vụ tiêu tốn tiền của bạn thì cũng rất nghiêm trọng.

Không phải lúc nào chúng ta cũng có thời gian vào theo dõi xem có gì lạ xảy ra không, có dịch vụ nào đang tiêu tốn tiền một cách không có chủ đích của chúng ta hay không. Đặt budget và billing alert cho tài khoản của bạn giúp bạn kiểm soát được mức tiêu thụ với tài khoản của chúng ta.

Ví dụ mình ước chừng mất 10 đô cho việc dev, test trong tháng này, mình đặt budget 10 đô, và setting khi đạt 80% của 10 đô mình sẽ nhận được email thông báo.

Để tránh việc “chuyện đã lỡ” như kiểu, bạn target tháng này tiêu 2000 đô, thể nhưng mới mùng 2 bạn đã đạt 80% của 2000 đô thì khi bạn phát hiện và giải quyết vấn đề thì bạn cũng đã mất khơ khớ tiền rồi.

Người nông dân phải làm thế nào? Cách khá đơn giản là chúng ta chia nhỏ khoảng thời gian ra tương ứng các mức alert mail nhận được.

Hoặc là bạn có thể setting các tiêu chí đánh giá alert theo ngày. Ngày đầu tiên mà mất 100 đô là chúng ta đã phát hiện ra vấn đề rồi phải không nào.

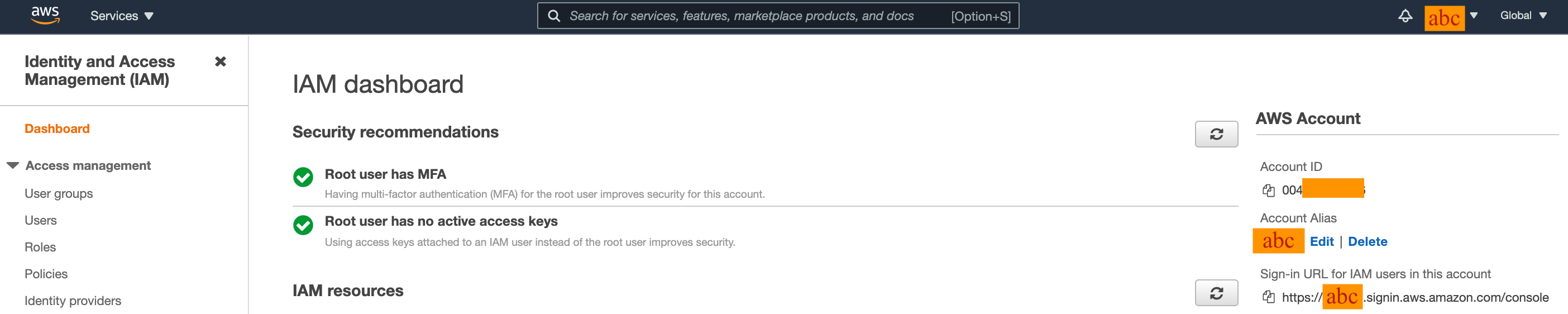

6. Đặt alias cho các tài khoản

Bạn có tài khoản cá nhân, bạn cũng lại có các tài khoản của khách hàng, của cty, tất cả ID của chúng đều là số. Việc nhầm tài khoản nọ với tài khoản chai không phải là không thể xảy ra, và trong lúc task ngập đầu, bạn vô tình xóa mất resource của khách vì cứ ngỡ đó là tài khoản của mình. Xong con ong, thế nên việc đặt alias sẽ phần nào giúp bạn phân biệt các tài khoản dễ hơn và tránh được các sai sót do con người.

Tổng kết

Trên đây là những chia sẻ cá nhân về những việc chúng ta nên làm khi mới setup tài khoản AWS.

Không chỉ dừng lại ở các tài khoản mới tạo mà các tài khoản đã tạo lâu rồi, bạn đã thực hiện được các điều này chưa?

Hãy cùng tham khảo và thực hành để bảo mật hơn nữa nhé.

Vui lòng đăng nhập để bình luận.